Представьте себе картину: вы встаёте рано утром, завариваете чашечку кофе и первым же делом берёте в руки телефон, чтобы почитать последние новости. Но что это? В шторке множество уведомлений о переводе денежных средств с карты, электронная почта вовсе “отвалилась” и ругается на неправильный пароль, а ВК пестрит сообщениями, которые Вы никогда не писали. Нет, это не злой рок. Всё указывает на то, что Вас попросту взломали. Но всего этого можно было избежать, если бы была использована Двухфакторная аутентификация.

Безусловно, обрисованная мною ситуация скорее всего никогда не случится с Вами, но интернет кишит похожими историями, а значит нет ничего невозможного.

Так что же такое Двухфакторная аутентификация, какие её виды существуют и что лучше выбрать для безопасности собственных данных? Ответ на эти вопросы в нашей статье.

Что такое двухфакторная идентификация

При регистрации в различных сервисах нас часто просят указать сложный пароль для входа. Безусловно, это важное замечание, так как комплексный пароль как правило снижает риск угона аккаунта. Многие этим пренебрегают и используют пароль, который им легко запомнить, и это в корне неверно. Но даже очень сложный пароль порой может подвести. Тем или иным способом он может быть скомпрометирован, а значит Ваши данные будут под угрозой.

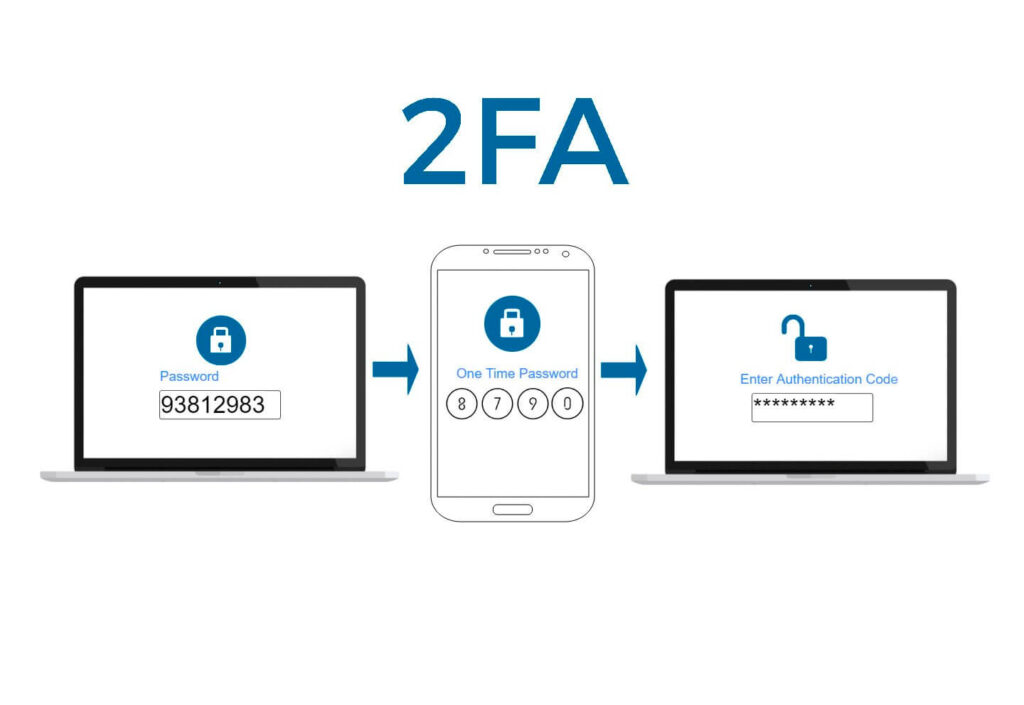

Двухфакторная аутентификация (2FA) – это тот инструмент, который исключает лёгкий доступ к аккаунту, гарантируя дополнительный слой защиты – при помощи временного кода или ключа. По сути, Вы дважды подтверждаете сервису что Вы – это “Вы”: сначала вводя логин и пароль, а затем используя одноразовый “ключ”. Примерно, как двойной замок на двери – не имея два ключа в связке – попасть в квартиру будет трудно в том числе и её владельцу.

Такую защиту трудно взломать, если вы не пренебрегаете простейшими мерами безопасности. Более того, второй фактор часто предупреждает хозяина о попытках взлома. Например, если на телефон приходит смс уведомление или звонок с кодом, скорее всего есть смысл срочно войти в аккаунт и поменять пароль.

Рассмотрим наиболее распространённые способы двухфакторной аутентификации.

СМС-код

Широко используемый из-за своей простоты вариант двухфакторной аутентификации. Чаще всего применяется в банковских продуктах (для входа в личный кабинет или мобильное приложение), государственных сервисах (например ГосУслуги), интернет-магазинах. Также можно встретить в качестве стандартного способа аутентификации в Google, Yandex, Facebook* (запрещённая в России организация) и прочих крупных сервисах.

При попытке входа в сервис при помощи логина и пароля на указанный при регистрации номер телефона отправляется одноразовый смс-код состоящий из 4 или 6 цифр. Для каждого нового входа формируется новый код, который также можно использовать только 1 раз.

Данный способ лёгок в реализации, но не отличается высокой надёжностью. В нём существует сразу несколько векторов атак:

- Кража телефона с SIM-картой внутри;

- Перевыпуск SIM-карты по поддельным документам;

- Угон SIM-карты по сговору с сотрудниками оператора;

- Перехват СМС при помощи уязвимости в телефоне.

Чаще всего в интернете можно найти истории с пропажей денег с банковского счёта, хотя вход в личный кабинет был защищён как раз таким методом аутентификации. Всему виной как раз вышеперечисленные уязвимости. Особенно популярны варианты №2 и 3.

Второй большой минус заключается в том, что способ аутентификации при помощи смс-кода очень сильно зависит от доставляемости сообщений. Если сервис, занимающийся рассылкой сообщений, внезапно перестанет работать из-за сбоя, войти в свой аккаунт будет практически невозможно.

Учитывая вышесказанное, советую использовать СМС-коды только в тех случаях, когда другие способы дополнительной защиты аккаунта полностью отсутствуют.

Телефонный код

В последнее время, вместо СМС кода часто можно встретить такой способ аутентификации, при котором на указанный номер осуществляется звонок роботом. Варианта использования два:

- Нужно ответить на звонок и прослушать одноразовый код;

- В качестве кода выступают последние 4 цифры номера телефона, с которого поступил звонок.

Уязвимости у данного способа аналогичны СМС аутентификации, поэтому подробно останавливаться на этом способе защиты я не буду.

Push Уведомления

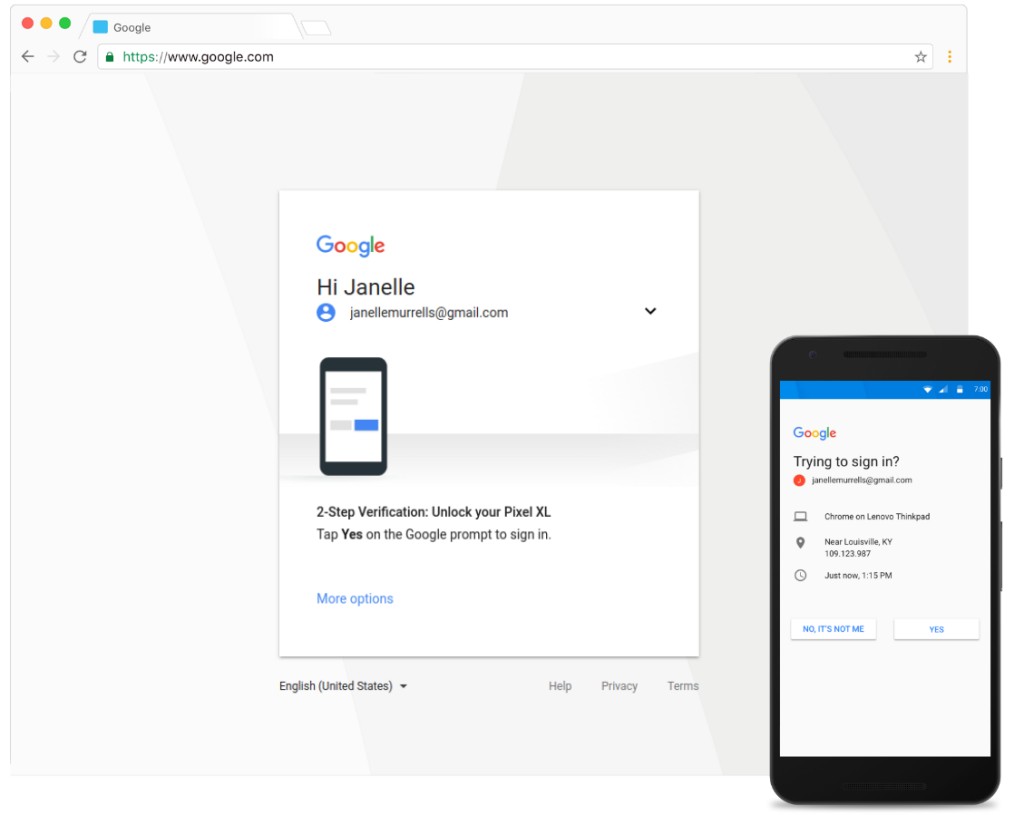

Этот способ двойной аутентификации используется, например, в сервисах Google или Microsoft. Чтобы подтвердить вход, необходимо отреагировать на уведомление на телефоне и дополнительно нажать на кнопку. Как правило для таких уведомлений используются родные приложения сервисов, как специализированные, так и не очень (Google имеет практику прислать пуш через мобильное приложение YouTube).

Безусловным плюсом данного метода подтверждения личности можно считать защиту биометрическими данными (если на Вашем телефоне есть сканер отпечатка пальцев или сканер лица) или пин-кодом, что делает его намного более безопасным, нежели СМС или телефонный звонок.

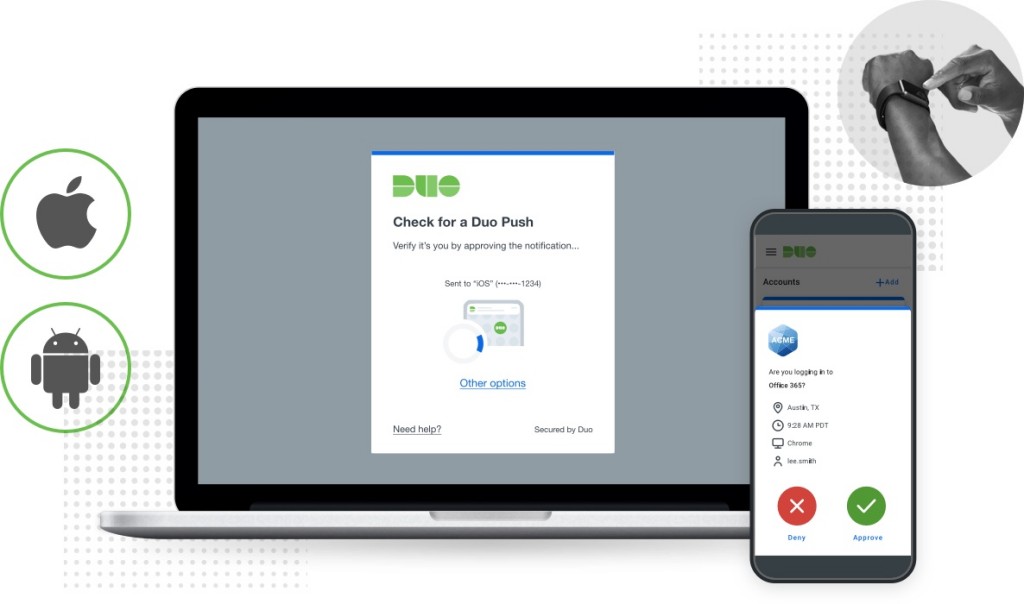

В качестве альтернативы фирменным приложениям есть в том числе целые комбайны, позволяющие получать пуш-уведомления со сторонних сервисов в одном месте. Наиболее популярный комбайн с подобным функционалом – DUO.

Программный TOTP

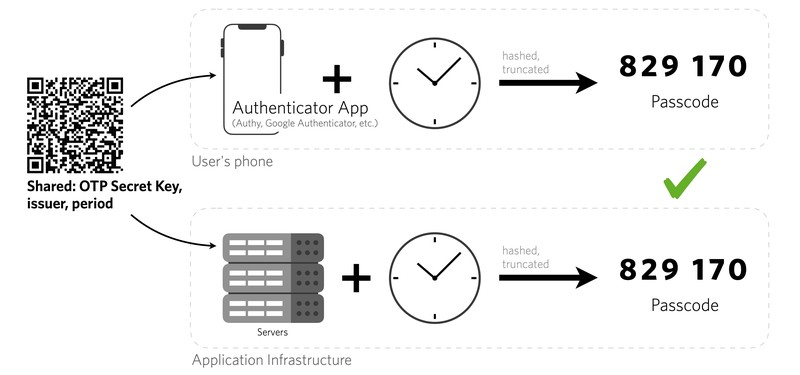

Пожалуй один из самых надёжных методов аутентификации, хоть во многом и похож на одноразовые СМС-коды. Работает он по следующему принципу.

На стороне сервера каждые 30-60 секунд формируется специальный шестизначный код. На другом устройстве, в свою очередь, также происходит генерация данного кода. Во время ввода кода сервер сверяет значения, и, если они совпадают, подтверждает вход в аккаунт.

Для функционирования данного способа аутентификации на стороне клиента требуется отдельное ПО. Им может выступать хранилище паролей, вроде Bitwarden или специализированные программы, вроде andOTP (для Android) и Winauth.

Как можно понять, это накладывает и дополнительные риски. В случае, если Вы никоим образом не защищаете одноразовые коды (например, биометрией в программе или дополнительным паролем), злоумышленник, завладев телефоном, может воспользоваться кодами для получения доступа к сервисам. Это как держать ключи под ковриком – глупо и небезопасно.

Более того, сами приложения могут содержать вредоносный код, поэтому следует тщательно выбирать, чему Вы доверяете свои токены.

Аппаратные токены Fido2

Аппаратные токены – это отдельные устройства в виде USB-накопителя, которые разрешают вход в аккаунт только после их прямого подключения к порту (или после прикладывания при наличии NFC-модуля). Если токен физически отсутствует у злоумышленника, произвести вход в аккаунт будет невозможно.

Несомненным плюсом является тот факт, что данный токен в идеале всегда находится отдельно от любого ПК или мобильного, хранится у Вас в сейфе или в другом труднодоступном месте. Минусом же выступает возможная утеря ключа, из-за чего нередко приходится настраивать другие, менее надёжные способы двойной аутентификации. А это, в свою очередь, создаёт дополнительные риски для взлома.

Существует множество производителей, занимающихся выпуском подобных токенов. Среди наиболее доступных: ePass Fido2, YubiKey или отечественный Рутокен U2F.

Какая двухфакторная аутентификация лучше

Каждый метод аутентификации имеет свои плюсы и минусы, но так или иначе защититься от угона ваших данных на 100% попросту невозможно.

Самым надёжным методом защиты, безусловно, является аппаратный токен. Используйте его, если у Вас есть такая возможность.

Если не позволяют финансы или есть другие причины, программный OTP-токен также довольно надёжный вариант. Более того, его легко настроить. В случае же, когда сервис не поддерживает первые два варианта защиты используйте тот, что он предоставляет по умолчанию. Обычно это смс-код. Только убедитесь, что пароль достаточно длинный и сложный.

Также, если вы обращаетесь к 2FA, необходимо придерживаться определённых правил:

- Используйте любой вид защиты для ваших OTP приложений, будь то биометрия или обычный пароль.

- Перепроверяйте, какие приложения для OTP-токенов Вы используете. Отдавайте предпочтение разработкам с открытым исходным кодом, так как их уже наверняка проверили на предмет подозрительного кода или дыр безопасности.

- Если сервис предлагает сохранить резервные коды восстановления, не отказывайтесь от них. Распечатайте на бумажке и храните в надёжном месте. Они помогут Вам попасть в аккаунт, когда двухфакторная аутентификация станет препятствием для входа.

- Не храните аппаратный токен в доступном месте.

- Используйте для смс-кодов отдельный номер телефона, который вы используете исключительно в сервисах, которым Вы доверяете.

И самое главное:

- Всегда используйте двухфакторную аутентификацию.

* Meta Platforms Inc (владелец Facebook и Instagram) — организация признана экстремистской, её деятельность запрещена на территории России по решению Тверского суда Москвы от 21.03.2022.

Автор: Владислав Лищенко / HomeHosted.ru